Съдържание:

- Автор Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:43.

- Последно модифициран 2025-01-22 17:18.

Несус е отдалечена охрана сканиране инструмент, който сканира компютър и подава сигнал, ако открие такъв уязвимости които злонамерените хакери биха могли да използват, за да получат достъп до всеки компютър, който сте свързали към мрежа.

По същия начин хората питат за какви уязвимости сканира Nessus?

Примерите за уязвимости и експозиции, които Nessus може да сканира, включват:

- Уязвимости, които могат да позволят неоторизиран контрол или достъп до чувствителни данни в системата.

- Неправилна конфигурация (напр. отворена поща, липсващи пачове и др.).

Знайте също, какво е предимството на използването на Nessus? Има значителни предимства да се Несус над много други продукти, но има и такива недостатъци . Високопроизводително улавяне на данни с минимално въздействие върху мрежата при отчитане на резултатите. Принуждава централизирана сървърна архитектура, при която всички сканирания се извършват от един сървър. Ниска цена на притежание.

Тогава как да стартирате сканиране на уязвимостите на Nessus?

Как да: Изпълнете първото си сканиране на уязвимости с Nessus

- Стъпка 1: Създаване на сканиране. След като инсталирате и стартирате Nessus, сте готови да започнете да сканирате.

- Стъпка 2: Изберете шаблон за сканиране. След това щракнете върху шаблона за сканиране, който искате да използвате.

- Стъпка 3: Конфигурирайте настройките за сканиране.

- Стъпка 4: Преглед на вашите резултати.

- Стъпка 5: Отчитане на вашите резултати.

Как работи скенерът за уязвимости?

В скенер за уязвимости използва база данни за сравняване на подробности за повърхността на целевата атака. Базата данни препраща към известни недостатъци, грешки в кодирането, аномалии в изграждането на пакети, конфигурации по подразбиране и потенциални пътища към чувствителни данни, които могат да бъдат използвани от нападателите.

Препоръчано:

Каква част от баркода чете скенерът?

Скенерът за баркод обикновено се състои от три различни части, включително осветителната система, сензора и декодера. Като цяло, скенерът за баркод „сканира“черно-белите елементи на abarcode, като осветява кода с червена светлина, която след това се преобразува в съответстващ текст

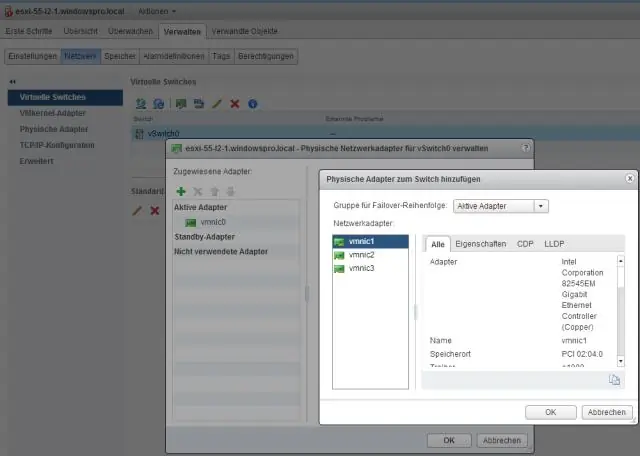

Какво представлява политиката за екипиране на NIC и какво прави?

Най-просто казано обединяването на NIC означава, че вземаме множество физически NIC на даден ESXi хост и ги комбинираме в една логическа връзка, която осигурява агрегиране на честотната лента и резервиране към vSwitch. Обединяването на NIC може да се използва за разпределяне на натоварването между наличните връзки нагоре на екипа

Каква е разликата между уязвимост към заплаха и риск?

Уязвимост – Слабости или пропуски в програма за сигурност, които могат да бъдат използвани от заплахи за получаване на неоторизиран достъп до актив. Риск – Възможността за загуба, повреда или унищожаване на компютърна сигурност в резултат на заплаха, използваща уязвимост. Заплахата е предупреждение за вас да се държите прилично

Какво е убиецът на OOM кога работи и какво прави?

OOM Killer работи, като преглежда всички работещи процеси и им присвоява лош резултат. Процесът, който има най-висок резултат, е този, който е убит. OOM Killer присвоява лош резултат въз основа на редица критерии

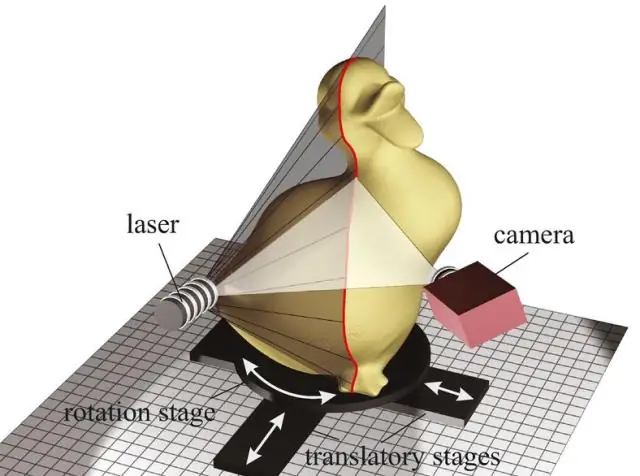

Как работи 3D скенерът?

Лазерно 3D сканиране Дигитално заснемане на формата на обекта с помощта на лазерна светлина, за да се получи цифрово представяне на реалния обект. С този процес лазерна точка или линия се проектира върху обект от устройството и сензор измерва разстоянието до повърхността на този обект