- Автор Lynn Donovan [email protected].

- Public 2023-12-15 23:43.

- Последно модифициран 2025-01-22 17:18.

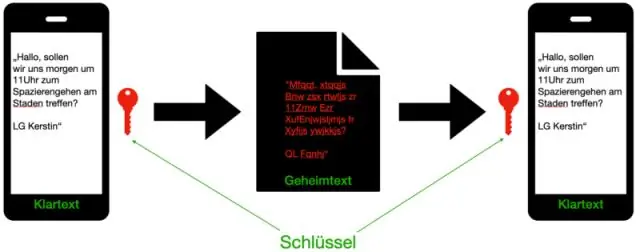

Какво тип алгоритми изискват изпращач и получател да обменят таен ключ, който се използва за гарантиране на поверителността на съобщенията ? Обяснение: Симетрично използват алгоритми същото ключ , а таен ключ , за криптиране и декриптиране на данни. Това ключ трябва да бъдат предварително споделени, преди да може да се осъществи комуникация.

Освен това, какви два алгоритма могат да бъдат част от политиката на IPsec за осигуряване на криптиране и хеширане за защита на интересен трафик?

В IPsec рамката използва различни протоколи и алгоритми да се предоставят поверителността на данните, целостта на данните, удостоверяването и сигурен обмен на ключове. Два алгоритма че мога да се използва в рамките на един IPsec политика да се защита на интересния трафик са AES, което е криптиране протокол и SHA, което е a алгоритъм за хеширане.

Освен това, кой алгоритъм може да гарантира поверителността на данните? Макар и класическо криптиране Алгоритмите гарантират поверителността на данните , те за съжаление не позволяват на облака да работи над криптиран данни . Очевидният подход бих могъл да шифрова всички данни със сигурно криптиране алгоритъм като AES и го съхранявайте в облака.

По отношение на това, каква е разликата между ASA IPv4 ACL и IOS ipv4 ACLS?

ASA ACL винаги се назовават, докато IOS ACL винаги са номерирани. Многократни ASA ACL може да се приложи към интерфейс в посока на влизане, докато само една IOS ACL може да се прилага. ASA ACL нямат имплицитно отричане в края, докато IOS ACL направи.

На каква услуга или протокол разчита Secure Copy Protocol, за да гарантира, че прехвърлянето на защитени копия е от оторизирани потребители?

Протокол за защитено копиране ( SCP ) се използва за сигурно копирайте IOS изображения и конфигурационни файлове към a SCP сървър. За да извършите това, SCP ще използвайте SSH връзки от потребители удостоверено чрез AAA.

Препоръчано:

Кой е човекът, който трябва да бъде уведомен за нарушения на поверителността?

HHS изисква три типа субекти да бъдат уведомени в случай на нарушение на данните на PHI: отделни жертви, медии и регулатори. Обхванатото лице трябва да уведоми засегнатите от нарушението на необезпечената PHI в рамките на 60 дни от откриването на нарушението. „Това може да бъде въпрос

Какъв тип щепсел се използва в Танзания?

За Танзания има два свързани типа щепсели, типове D и G. Щепсел тип D е щепсел, който има три кръгли щифта в триъгълен модел, а щепсел тип G е щепсел, който има два плоски успоредни щифта и заземяващ щифт. Танзания работи на захранващо напрежение 230V и 50Hz

Какъв ключ се използва за криптиране и декриптиране на съобщения?

Асиметричната криптография, известна още като криптография с публичен ключ, използва публични и частни ключове за криптиране и декриптиране на данни. Ключовете са просто големи числа, които са сдвоени, но не са идентични (асиметрични). Един ключ в двойката може да бъде споделен с всеки; той се нарича публичен ключ

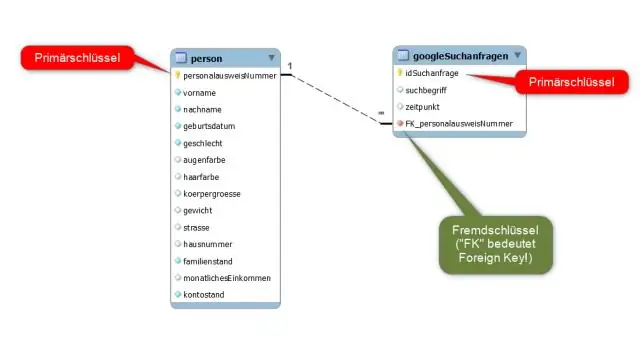

Какво е първичен ключ вторичен ключ и външен ключ?

Външен ключ: Първичният ключ една таблица се появява (с кръстосана препратка) в друга таблица. Вторичен (или алтернативен) ключ: Всяко поле в таблицата, което не е избрано да бъде някой от двата типа по-горе

Как да получа своя ключ за достъп и таен ключ на AWS?

Щракнете върху Моят акаунт, AWS Management Console Влезте в AWS Management Console. Въведете имейл на акаунта. Въведете парола за акаунт. Отворете таблото за управление на IAM. Табло за управление на IAM, управление на идентификационните данни за сигурност. Щракнете върху Продължи към идентификационните данни за сигурност. Вашата страница с идентификационни данни за сигурност. Потвърдете изтриването на ключове за достъп