- Автор Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:43.

- Последно модифициран 2025-01-22 17:18.

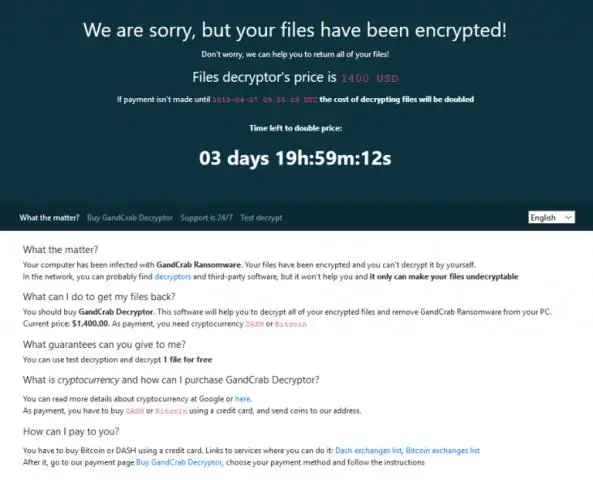

Ransomware атаки са обикновено извършено използване на троянски кон, влизане в система чрез, например, злонамерен прикачен файл, вградена връзка в фишинг имейл или уязвимост в мрежова услуга.

По подобен начин някой може да попита колко време отнема възстановяването от атака на ransomware?

Отнема 33 часа според скорошно проучване на Vanson Bourne сред 500 лица, вземащи решения в областта на киберсигурността, спонсорирано от SentinelOne. Средната жертва е била удряна шест пъти.

колко чести са атаките на ransomware? Сигурност. Анализ на над 230 000 атаки на ransomware случилото се между април и септември е публикувано от изследователи по киберсигурност в Emsisoft и едно семейство злонамерен софтуер представлява над половината (56%) от докладваните инциденти: „Стоп“ ransomware.

Освен това, кой е най-често срещаният метод за атака за ransomware?

Най-често срещаният метод за хакери да разпространяват ransomware е чрез фишинг имейли . Хакерите използват внимателно изработени фишинг имейли за да подмамите жертвата да отвори прикачен файл или да щракне върху връзка, която съдържа злонамерен файл.

Може ли да бъде премахнат ransomware?

Ако имате най-простия вид ransomware , като фалшива антивирусна програма или фалшив инструмент за почистване, вие мога обикновено Премахване като следвате стъпките в предишния ми зловреден софтуер отстраняване ръководство. Тази процедура включва влизане в безопасен режим на Windows и стартиране на скенер за вируси при поискване, като Malwarebytes.

Препоръчано:

Може ли Bitdefender да премахне ransomware?

Има 2 начина за премахване на вируса: Използвайте SafeMode с работа в мрежа и дезинфекцирайте компютъра си с инструмента за премахване на Ransomware Bitdefender. След като приключи, Bitdefender ще покаже съобщение, което ви информира, че процесът на премахване е завършен

Кои от следните инструменти могат да извършват сканиране на портове?

Нека разгледаме петте най-популярни инструменти за скенери на портове, използвани в полето infosec. Nmap. Nmap е съкращение от „Network Mapper“, това е най-популярният мрежово откриване и скенер на портове в историята. Unicornscan. Unicornscan е вторият най-популярен безплатен скенер за портове след Nmap. Ядосан IP сканиране. Netcat. Zenmap

Откъде получавате ransomware?

Ransomware често се разпространява чрез фишинг имейли, които съдържат злонамерени прикачени файлове или чрез изтегляне от диск. Изтеглянето на шофиране става, когато потребител несъзнателно посети заразен уебсайт и след това злонамерен софтуер се изтегля и инсталира без знанието на потребителя

Как спирате атаките с повторение?

Атаките с повторно възпроизвеждане могат да бъдат предотвратени чрез маркиране на всеки криптиран компонент с идентификатор на сесията и номер на компонент. Използването на тази комбинация от решения не използва нищо, което е взаимозависимо едно от друго. Тъй като няма взаимозависимост, има по-малко уязвимости

DDL командите автоматично ли се извършват?

(DDL) Изявленията за език за манипулиране на данни Autocommit ли са? Не. Само операторите DDL (език за дефиниране на данни) като create, alter, drop, truncate са автоматично записани