- Автор Lynn Donovan [email protected].

- Public 2023-12-15 23:43.

- Последно модифициран 2025-01-22 17:18.

Моделиране на заплахи е процедура за оптимизиране на мрежата сигурност чрез идентифициране на цели и уязвимости и след това определяне на контрамерки за предотвратяване или смекчаване на последиците от, заплахи към системата.

Що се отнася до това, какво е модел на заплаха за сигурността?

Моделиране на заплахи за сигурността , или моделиране на заплахи , е процес на оценка и документиране на системата рискове за сигурността . С техники като идентификация на входна точка, граници на привилегии и заплаха дървета, можете да идентифицирате стратегии за смекчаване на потенциала заплахи към вашата система.

Освен това, кои са трите начина, по които хората могат да започнат моделиране на заплахи? Вие ще започнете с много проста методи като например да попитате „какво си модел на заплаха ?” и мозъчна атака за заплахи . Те могат да работят за експерт по сигурността и могат да работят за вас. Оттам ще научите за три стратегии за моделиране на заплахи : фокусиране върху активите, фокусиране върху нападателите и фокусиране върху софтуера.

Съответно, как изпълнявате модел на заплаха?

Ето 5 стъпки за защита на вашата система чрез моделиране на заплахи

- Стъпка 1: Идентифицирайте целите за сигурност.

- Стъпка 2: Идентифицирайте активите и външните зависимости.

- Стъпка 3: Идентифицирайте зони за доверие.

- Стъпка 4: Идентифицирайте потенциалните заплахи и уязвимости.

- Стъпка 5: Документирайте модела на заплахата.

Защо моделирането на заплахи е важно?

Моделиране на заплахи помага за идентифициране, изброяване, общуване и разбиране заплахи и смекчаващи мерки за защита на активите на приложението. Той помага за изготвянето на приоритетен списък с подобрения в сигурността. Ако се направи по правилния начин, той осигурява ясна представа за всеки продукт, който оправдава усилията за сигурност.

Препоръчано:

Какво представлява моделирането на случаи на употреба?

Моделът на случаите на използване е модел на това как различните типове потребители взаимодействат със системата, за да решат проблем. Най-важните елементи на модела са: случаи на използване, актьори и връзките между тях. Диаграмата на случаите на използване се използва за графично изобразяване на подмножество от модела за опростяване на комуникациите

Какво представлява измамата в киберсигурността?

Технологията за измама е нововъзникваща категория за защита на киберсигурността. Технологията за измама позволява по-активна позиция за сигурност, като се стреми да измами нападателите, да ги открие и след това да ги победи, позволявайки на предприятието да се върне към нормални операции

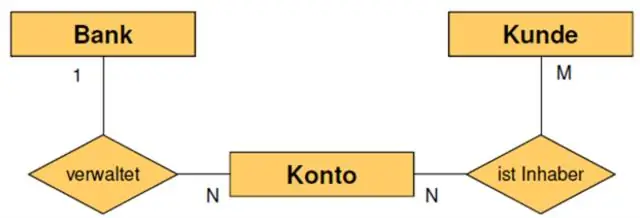

Какво представлява моделирането на данни с пример?

Моделите на данни са съставени от обекти, които са обекти или концепции, за които искаме да проследяваме данни, и те се превръщат в таблици в база данни. Продуктите, доставчиците и клиентите са примери за потенциални субекти в модел на данни. Връзките между обектите могат да бъдат едно към едно, едно към много или много към много

Какво представлява предотвратяването на заплахи в Пало Алто?

Защитната стена от следващо поколение на Palo Alto Networks има уникални възможности за предотвратяване на заплахи, които й позволяват да защити вашата мрежа от атака въпреки използването на техники за избягване, тунелиране или заобикаляне. Threat Prevention съдържа по-задълбочена информация за това как да защитите вашата мрежа от заплахи

Какво представлява инструментът за моделиране на заплахи на Microsoft?

Инструментът за моделиране на заплахи е основен елемент от жизнения цикъл на разработка на сигурност на Microsoft (SDL). Той позволява на софтуерните архитекти да идентифицират и смекчават потенциалните проблеми със сигурността на ранен етап, когато те са относително лесни и рентабилни за разрешаване