- Автор Lynn Donovan [email protected].

- Public 2023-12-15 23:43.

- Последно модифициран 2025-01-22 17:18.

В Инструмент за моделиране на заплахи е основен елемент на Microsoft Жизнен цикъл на развитие на сигурността (SDL). Той позволява на софтуерните архитекти да идентифицират и смекчават потенциалните проблеми със сигурността на ранен етап, когато те са относително лесни и рентабилни за разрешаване.

По подобен начин може да попитате каква е целта на моделирането на заплахи?

Моделиране на заплахи е процедура за оптимизиране на мрежовата сигурност чрез идентифициране на цели и уязвимости и след това определяне на контрамерки за предотвратяване или смекчаване на ефектите от, заплахи към системата. Ключът към моделиране на заплахи е да се определи къде трябва да се положат най-много усилия, за да се запази сигурността на системата.

как изпълнявате модел на заплаха? Ето 5 стъпки за защита на вашата система чрез моделиране на заплахи.

- Стъпка 1: Идентифицирайте целите за сигурност.

- Стъпка 2: Идентифицирайте активите и външните зависимости.

- Стъпка 3: Идентифицирайте зони за доверие.

- Стъпка 4: Идентифицирайте потенциалните заплахи и уязвимости.

- Стъпка 5: Документирайте модела на заплахата.

По този начин какво е tm7 файл?

Отговор. След като бъде създаден първоначален модел на заплаха за приложение, той ще бъде публикуван в инструмента за моделиране на заплахи на Microsoft файл формат (". tm7 " файл разширение) към същия мрежов дял на VA, който е бил използван преди качването на проектната документация.

Какво представлява границата на доверие при моделирането на заплахи?

Граница на доверие е термин в компютърните науки и сигурността, използван за описание на a граница където програмните данни или изпълнение променят нивото си на " Доверие ". А" граница на доверие нарушение" се отнася до уязвимост, където компютърен софтуер тръстове данни, които не са били валидирани преди преминаване a граница.

Препоръчано:

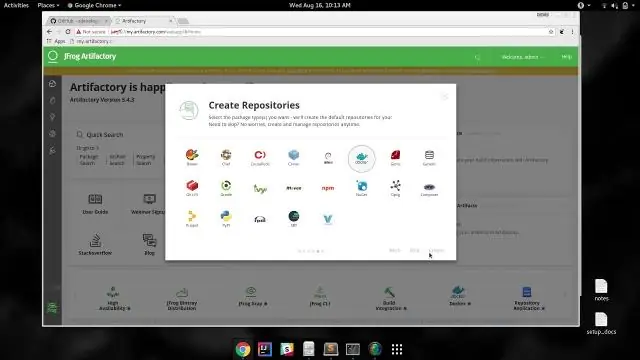

Какво представлява инструментът Artifactory?

Artifactory е продукт на Binary Repository Manager от Jfrog. Прав сте - като мениджър на двоично хранилище, той обикновено се използва за управление на съхранението на артефакти, генерирани и използвани в процеса на разработка на софтуер

Как правите моделиране на заплахи?

Ето 5 стъпки за защита на вашата система чрез моделиране на заплахи. Стъпка 1: Идентифицирайте целите за сигурност. Стъпка 2: Идентифицирайте активите и външните зависимости. Стъпка 3: Идентифицирайте зони за доверие. Стъпка 4: Идентифицирайте потенциалните заплахи и уязвимости. Стъпка 5: Документирайте модела на заплахата

Какво представлява моделирането на заплахи в киберсигурността?

Моделирането на заплахи е процедура за оптимизиране на мрежовата сигурност чрез идентифициране на цели и уязвимости и след това определяне на контрамерки за предотвратяване или смекчаване на ефектите от заплахите за системата

Кои са трите начина, по които хората могат да започнат моделиране на заплахи?

Ще започнете с много прости методи, като например да попитате „кой е вашият модел на заплаха?“и мозъчна атака за заплахи. Те могат да работят за експерт по сигурността и могат да работят за вас. Оттам ще научите за три стратегии за моделиране на заплахи: фокусиране върху активите, фокусиране върху нападателите и фокусиране върху софтуера

Какво представлява предотвратяването на заплахи в Пало Алто?

Защитната стена от следващо поколение на Palo Alto Networks има уникални възможности за предотвратяване на заплахи, които й позволяват да защити вашата мрежа от атака въпреки използването на техники за избягване, тунелиране или заобикаляне. Threat Prevention съдържа по-задълбочена информация за това как да защитите вашата мрежа от заплахи