Съдържание:

- Автор Lynn Donovan [email protected].

- Public 2023-12-15 23:43.

- Последно модифициран 2025-01-22 17:18.

Вие ще започнете с много проста методи като например да попитате „какво си модел на заплаха ?” и мозъчна атака за заплахи . Те могат да работят за експерт по сигурността и могат да работят за вас. Оттам ще научите за три стратегии за моделиране на заплахи : фокусиране върху активите, фокусиране върху нападателите и фокусиране върху софтуера.

Впоследствие може да се запитаме и защо създаваме модели на заплахи?

Целта на моделиране на заплахи е да предостави на защитниците систематичен анализ на това какви контроли или защити трябва да бъдат включени, като се има предвид естеството на системата, профила на вероятния нападател, най-вероятните вектори на атака и активите, най-желани от нападателя.

Също така, какво представлява моделирането на риска от заплахи? Моделиране на риска от заплахи , което включва идентифициране, количествено определяне и справяне със сигурността рискове свързано с ИТ системите, е голяма част от работата на специалистите по сигурността. За щастие многобройни модели на риска от заплаха бяха разработени.

По подобен начин се пита как се разработва модел на заплаха?

Тези стъпки са:

- Определете целите за сигурност. Ясните цели ви помагат да фокусирате дейността по моделиране на заплахи и да определите колко усилия да похарчите за следващите стъпки.

- Създайте общ преглед на приложението.

- Разложете приложението си.

- Идентифицирайте заплахите.

- Идентифицирайте уязвимостите.

Какво е профил на заплаха?

А профил на заплаха включва информация за критични активи, заплаха актьори и заплаха сценарии. На организация профил на заплаха включва всичко това заплаха информация и представя ясна и подробна илюстрация на това как всеки от тези компоненти се използва заедно.

Препоръчано:

Кои са три различни начина за стилизиране на компоненти в реакция?

Изглежда има около осем различни начина за стилизиране на компоненти на React JS, използвани широко в индустрията за работа на ниво производство: Inline CSS. Нормален CSS. CSS в JS. Стилизирани компоненти. CSS модули. Sass & SCSS. По-малко. Стилни

Кои са трите области на цифровото разделение, които определят разликата?

Цифровото разделение е термин, който се отнася до пропастта между демографията и регионите, които имат достъп до съвременни информационни и комуникационни технологии, и тези, които нямат или имат ограничен достъп. Тази технология може да включва телефон, телевизия, персонални компютри и интернет

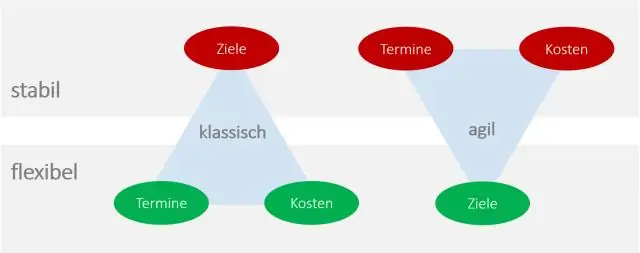

Кои са някои методологии, които могат да се използват за гъвкаво управление на проекти?

Някои гъвкави методи включват: Scrum. Канбан. Lean (LN) Dynamic System Development Model, (DSDM) Extreme Programming (XP) Crystal. Адаптивна разработка на софтуер (ASD) Agile Unified Process (AUP)

Как правите моделиране на заплахи?

Ето 5 стъпки за защита на вашата система чрез моделиране на заплахи. Стъпка 1: Идентифицирайте целите за сигурност. Стъпка 2: Идентифицирайте активите и външните зависимости. Стъпка 3: Идентифицирайте зони за доверие. Стъпка 4: Идентифицирайте потенциалните заплахи и уязвимости. Стъпка 5: Документирайте модела на заплахата

Какво представлява инструментът за моделиране на заплахи на Microsoft?

Инструментът за моделиране на заплахи е основен елемент от жизнения цикъл на разработка на сигурност на Microsoft (SDL). Той позволява на софтуерните архитекти да идентифицират и смекчават потенциалните проблеми със сигурността на ранен етап, когато те са относително лесни и рентабилни за разрешаване