- Автор Lynn Donovan [email protected].

- Public 2023-12-15 23:43.

- Последно модифициран 2025-01-22 17:18.

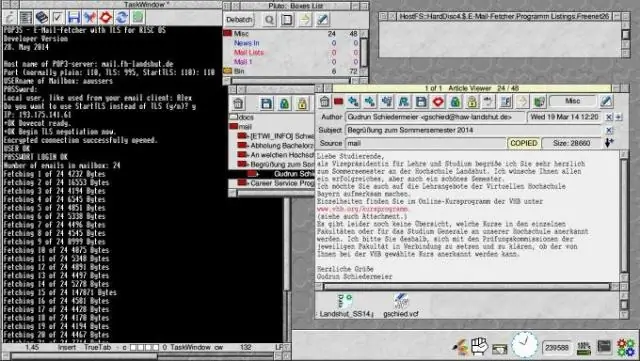

На каква услуга или протокол разчита Secure Copy Protocol, за да гарантира, че прехвърлянето на защитени копия е от оторизирани потребители ? Протокол за защитено копиране ( SCP ) се използва за сигурно копирайте IOS изображения и конфигурационни файлове към a SCP сървър. За да извършите това, SCP ще използвайте SSH връзки от потребители удостоверено чрез AAA.

Съответно, какъв тип алгоритми изискват подателят и получателят да обменят таен ключ, който се използва за гарантиране на поверителността на съобщенията?

Две популярни алгоритми които са използвани за осигуряване че данните не се прихващат и променят (целостта на данните) са MD5 и SHA. AES е протокол за криптиране и предоставя данни конфиденциалност . DH (Дифи-Хелман) е алгоритъм това е използван за обмен на ключове . RSA е алгоритъм това е използван за удостоверяване.

Впоследствие въпросът е кои две практики са свързани с осигуряването на функциите и производителността на операционните системи на рутера? (Изберете две.)

- Инсталирайте UPS.

- Съхранявайте сигурно копие на изображенията на операционната система на рутера.

- Деактивирайте услугите на рутера по подразбиране, които не са необходими.

- Намалете броя на портовете, които могат да се използват за достъп до рутера.

Второ, какво е ефективно внедряване на IPS и IDS устройства в корпоративна мрежа?

Ан ефективно внедряване на IPS / IDS е да поставите an IPS точно зад граничния рутер за филтриране на входящия и изходящия трафик от корпоративен вътрешни мрежа . IPS и IDS технологиите могат да се допълват взаимно.

Как се провежда смърф атака?

В Смърф атака е разпределен отказ на услуга атака при който голям брой пакети на протокола за управление на интернет съобщения (ICMP) с фалшивия IP източник на жертвата се излъчват към компютърна мрежа, използвайки IP адрес за излъчване.

Препоръчано:

Кое от следните се отнася до способността на компютърен продукт или система да се разширява, за да обслужва по-голям брой потребители, без да се повреди?

Мащабируемостта се отнася до способността на компютър, продукт или система да се разширява, за да обслужва голям брой потребители, без да се повреди. ИТ инфраструктурата се състои само от онези физически изчислителни устройства, които са необходими за работа на предприятието

Колко време отнема прехвърлянето на 1gb през Gigabit Ethernet?

При връзка от 1 Gbps, 1 Gigabit ще отнеме 1 секунда. Тъй като в байт има 8 бита, 1 гигабайт ще отнеме 8 пъти повече време. Така вашият файл от 1 GB ще отнеме 8 секунди при идеални условия. Скоростите на твърдия диск обаче обикновено са много по-ниски, така че прехвърлянето на файлове може да отнеме три пъти повече време

Коя мрежова услуга или протокол използва TCP IP порт 22?

Таблица 1 Общи протоколи TCP/IP и протокол за портове TCP/UDP номер на порт Сигурна обвивка (SSH) (RFC 4250-4256) TCP 22 Telnet (RFC 854) TCP 23 Протокол за прехвърляне на обикновена поща (SMTP) (RFC 5321) Име на домейн TCP 25 Система (DNS) (RFC 1034-1035) TCP/UDP 53

Какво представлява протоколът за двуфазно заключване Как гарантира възможността за сериализиране?

Как гарантира възможността за сериализиране? Двуфазно заключване: Двуфазната заключваща схема е една от схемите за заключване, при която транзакция не може да поиска ново заключване, докато не отключи операциите в транзакцията. Той участва в две фази

Кой протокол или услуга се използва за автоматично синхронизиране на софтуерните часовници на рутери на Cisco?

NTP По подобен начин някой може да попита какво осигурява протоколът Tacacs+ при внедряване на AAA? TACACS+ поддържа разделяне на процесите за удостоверяване и оторизация, докато RADIUS комбинира удостоверяване и оторизация като един процес.