- Автор Lynn Donovan donovan@answers-technology.com.

- Public 2024-01-18 08:21.

- Последно модифициран 2025-01-22 17:18.

SANS: 20 критични контрола за сигурност, които трябва да добавите

- Опис на разрешени и неоторизирани устройства.

- Инвентаризация на оторизиран и неоторизиран софтуер.

- Сигурен Конфигурации за хардуер и софтуер на мобилни устройства, лаптопи, работни станции и сървъри.

- Постоянна оценка и отстраняване на уязвимостта.

- Защити от злонамерен софтуер.

- Приложен софтуер Сигурност .

Освен това, какви са 20-те контрола на CIS?

20-те CIS контроли и ресурси

- Инвентаризация и контрол на хардуерни активи.

- Инвентаризация и контрол на софтуерни активи.

- Непрекъснато управление на уязвимостите.

- Контролирано използване на административни привилегии.

- Сигурна конфигурация за хардуер и софтуер на мобилни устройства, лаптопи, работни станции и сървъри.

- Поддръжка, наблюдение и анализ на одитни дневници.

Освен по-горе, какви са общите контроли за сигурност? Общи контроли са контрол на сигурността които могат да поддържат множество информационни системи ефективно и ефективно като a често срещани способност. Те обикновено определят основата на една система сигурност план. Те са контрол на сигурността наследявате за разлика от контрол на сигурността избирате и изграждате сами.

Впоследствие може да се запитаме и кое е Топ 20 на ОНД?

Дайте приоритет на контролите за сигурност за ефективност срещу заплахи в реалния свят. Центърът за интернет сигурност ( ОНД ) Топ 20 Критичен контрол на сигурността (известен преди като SANS Топ 20 Критичен контрол на сигурността), е приоритетен набор от най-добре практики, създадени за спиране на най-разпространените и опасни заплахи днес.

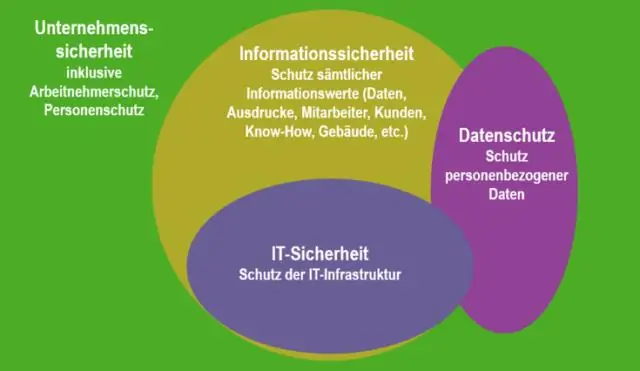

Какво означава CIS контроли?

Центърът за интернет сигурност ( ОНД ) публикува Критичен контрол на сигурността в CIS (CSC), за да помогне на организациите да се защитават по-добре срещу известни атаки чрез дестилиране на ключови концепции за сигурност в действащи контроли за постигане на по-голяма цялостна защита на киберсигурността.

Препоръчано:

Как оценявате контрола за сигурност?

Подготовка на екипа за оценка на контрола на сигурността Идентифицирайте контролите за сигурност, които се оценяват. Определете кои екипи са отговорни за разработването и прилагането на общи контроли. Идентифицирайте точките за контакт в рамките на организацията за екипа за оценка. Вземете всички необходими материали за оценката

Кои са петте цели на информационната сигурност?

Целта на ИТ сигурността е да даде възможност на организацията да изпълни всички мисия/бизнес цели чрез внедряване на системи с дължимото внимание на свързаните с ИТ рискове за организацията, нейните партньори и нейните клиенти. Петте цели за сигурност са конфиденциалност, наличност, почтеност, отчетност и сигурност

Кои са основните форми на операции за сигурност?

Има пет форми на операции по сигурността - екран, охрана, прикритие, охрана на района и местна сигурност. Екранът е форма на операции за сигурност, която основно осигурява ранно предупреждение на защитените сили

Какво представлява забавянето на контрола в контрола на процеса?

Определение за забавяне на процеса. При обработката на минерали, забавянето или забавянето на реакцията на контролираната променлива в точка на измерване към промяна в стойността на манипулираната променлива

Кои са двете ключови изисквания за записване на одити на SQL Server в дневника за сигурност на Windows?

Има две ключови изисквания за записване на одити на сървъра на SQL Server в дневника за защита на Windows: Настройката за достъп до обекта за одит трябва да бъде конфигурирана за улавяне на събитията. Акаунтът, под който се изпълнява услугата SQL Server, трябва да има разрешението за генериране на одити на сигурността, за да записва в регистъра за защита на Windows