- Автор Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:43.

- Последно модифициран 2025-01-22 17:18.

Ловът на заплахи предлага много предимства, включително:

- Намаляване на нарушенията и опитите за нарушаване;

- По-малка атакуваща повърхност с по-малко вектори на атака;

- Увеличаване на скоростта и точността на отговора; и.

- Измерими подобрения в сигурността на вашата среда.

От това какво правят ловците на заплахи?

Кибер ловци на заплахи са специалисти по информационна сигурност, които проактивно и итеративно откриват, изолират и неутрализират напреднали заплахи които избягват автоматизирани решения за сигурност. Кибер ловци на заплахи представляват неразделна част от бързо развиващия се кибернетизъм заплаха разузнавателна индустрия.

Освен по-горе, проактивен начин за лов на атаки ли е? Проактивен заплаха На лов е процесът на проактивно търсене в мрежи или набори от данни за откриване и реагиране на напреднали киберзаплахи, които избягват традиционните контроли за сигурност, базирани на правила или подписи.

Знайте също, как да започнете лов на заплахи?

Как да проведем лов на заплахи

- Вътрешни спрямо външни изпълнители.

- Започнете с правилно планиране.

- Изберете тема за разглеждане.

- Разработете и тествайте хипотеза.

- Събирайте информация.

- Организирайте данните.

- Автоматизирайте рутинните задачи.

- Получете отговор на въпроса си и планирайте курс на действие.

Кои от изброените са аспектите на моделирането на заплахи?

Ето 5 стъпки за защита на вашата система чрез моделиране на заплахи

- Стъпка 1: Идентифицирайте целите за сигурност.

- Стъпка 2: Идентифицирайте активите и външните зависимости.

- Стъпка 3: Идентифицирайте зони за доверие.

- Стъпка 4: Идентифицирайте потенциалните заплахи и уязвимости.

- Стъпка 5: Документирайте модела на заплахата.

Препоръчано:

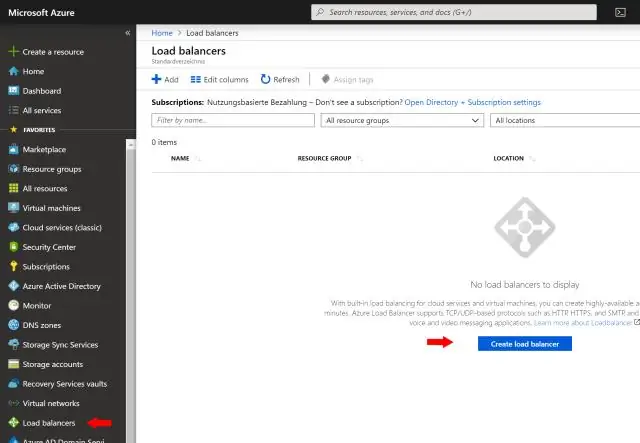

Кои от изброените са типове балансиране на натоварването?

Видове балансиране на натоварването. Еластичното балансиране на натоварването поддържа следните типове балансьори на натоварването: Балансиране на натоварването на приложения, Балансиране на мрежово натоварване и Класическо балансиране на натоварването. Услугите на Amazon ECS могат да използват всеки тип балансьор на натоварване. Балансьорите на натоварване на приложения се използват за маршрутизиране на HTTP/HTTPS (или слой 7) трафик

Кои две от изброените са предимствата на VPN мрежите?

Но освен ролята на създаване на „частен обхват на компютърни комуникации“, VPN технологията има много други предимства: Подобрена сигурност. Дистанционно. Споделяне на файлове. Онлайн анонимност. Деблокирайте уебсайтове и заобикаляйте филтрите. Променете IP адреса. По-добро представяне. Намалете разходите

Кои от изброените са характеристики на JUnit тестовете?

Характеристики на JUnit JUnit е рамка с отворен код, която се използва за писане и изпълнение на тестове. Предоставя анотации за идентифициране на методите за изпитване. Предоставя твърдения за тестване на очакваните резултати. Предоставя тестови бегачи за провеждане на тестове. JUnit тестовете ви позволяват да пишете кодове по-бързо, което повишава качеството

Кои са трите начина, по които хората могат да започнат моделиране на заплахи?

Ще започнете с много прости методи, като например да попитате „кой е вашият модел на заплаха?“и мозъчна атака за заплахи. Те могат да работят за експерт по сигурността и могат да работят за вас. Оттам ще научите за три стратегии за моделиране на заплахи: фокусиране върху активите, фокусиране върху нападателите и фокусиране върху софтуера

Кои от изброените са изчислителни услуги с AWS?

Изчислителни услуги Amazon EC2. Автоматично мащабиране на Amazon EC2. Регистър на Amazon Elastic Container. Amazon Elastic Container Service. Amazon Elastic Kubernetes услуга. Amazon Lightsail. AWS Пакет. AWS Elastic Beanstalk